Spam und Phishing

Spam sind unerwünschte, massenhaft versendete Nachrichten mit Werbung oder Betrug, während Phishing ein Betrug ist, bei dem Angreifer sich als vertrauenswürdige Quelle ausgeben, um sensible Daten zu stehlen.

Die Methoden der Angreifer!

Spam/Phishing-Mails

Spam-Mails sind unerwünschte E-Mail Nachrichten, die beispielsweise Werbung enthalten. Es besteht die Möglichkeit, dass z.B. gefälschte Werbungen Schadsoftware enthalten.

Phishing-E-Mails haben das Ziel, vertrauliche Informationen zu stehlen, indem sie Anhänge oder Links zu gefährlichen Websites enthalten. Der Inhalt der E-Mail kann sogar speziell auf die Zielperson zugeschnitten sein.

Vishing & Smishing

Vishing bezeichnet den Versuch von unbekannten Anrufern, sich beispielsweise als Supportmitarbeiter auszugeben, um vertrauliche Informationen zu stehlen.

Smishing bezeichnet die Praxis von Angreifern, bösartige Links per SMS zu verschicken.

Website-Phishing

Wird auch Spoofing genannt. Es genügt, eine mit Schadsoftware infizierte Webseite, im Browser aufzurufen, um ein Gerät zu infizieren. Selbst seriöse Websites können mit Schadprogrammen verseucht sein, beispielsweise durch manipulierte Werbebanner. Dies geschieht oft unbemerkt.

Wie kann ich mich selbst und die Medizinische Universität schützen?

Hier ist unsere Checkliste für Sie:

- Absender oder Anrufer mit unbekannter oder gefälschter Identität?

- Die Anrede ist unpersönlich, fehlt oder weicht von der üblichen Form ab? Gleiches gilt für die Tonalität der E-Mail oder des Anrufs.

- Sind die Kontaktdaten oder die Signatur fehlerhaft? Wird die Telefonnummer unterdrückt oder erfolgt der Anruf aus einem unbekannten Land?

- Es wird dazu aufgefordert, Links zu öffnen?

- Es wird dazu aufgefordert, Dateianhänge zu öffnen?

- Es wird dazu aufgefordert, Gutscheinkarten zu versenden oder Überweisungen zu tätigen?

- Vertrauliche Informationen werden erfragt (z.B. Daten von Bankverbindungen, Login-Daten oder interne Kontakte)?

- Es wird künstlich Stress erzeugt durch: Aufforderungen zum schnellen Handeln oder durch Androhung von negativen Folgen?

- Mangelhafte Übersetzung? Es gibt viele Rechtschreibfehler oder Wörter sind eigenartig/falsch geschrieben, insbesondere Umlaute?

Wenn Sie eine Phishing-E-Mail erkennen, ist es am besten, sie nicht zu öffnen und sofort zu löschen. Öffnen Sie bitte niemals Anhänge oder Links in Phishing-Mails.

Anhang/Link geöffnet ? Was jetzt ? Bitte kontaktieren Sie umgehend den IT-Helpdesk unter +43 512 9003 71044 oder schreiben sie eine Mail helpdesk@i-med.ac.at . Je schneller Sie sich melden, desto schneller können wir Maßnahmen ergreifen. Vielen Dank für Ihre Kooperation.

Weiterführende Informationen

Für detaillierte und aktuelle Informationen zu diesem Thema besuchen Sie bitte die Webseite Watchlist Internet. Dort finden Sie umfassende Details zu besagtem Thema.

Wenn Sie herausfinden möchten, ob Ihre E-Mail-Adresse von einem Datenleck betroffen ist, können Sie dies auf der folgenden Webseite überprüfen: https://haveibeenpwned.com/.

Erläuterung der Checkliste

- Angezeigter Absender: In den meisten E-Mail-Clients können Sie mit der Maus über den Absender fahren. Es öffnet sich die Visitenkarte.Klappen Sie diese aus, um den vollständigen Absender zu sehen. In manchen Clients steht der Absender auch in spitzer Klammer < >.

- Gefälschter Absender: Im E-Mail-Header können technische Informationen zum Empfänger und Übertragungsweg (Received) enthalten sein,dies ist jedoch nicht zwingend der Fall. Um sicherzugehen, können Sie den Header überprüfen oder den IT-Helpdesk um Unterstützung bitten.

- Nutzerzertifikat verwenden und auf Zertifikate eingehender Mails achten:Mit Nutzerzertifikaten (auch digitale Unterschrift genannt) können Sie Ihre E-Mails digital signieren.

Zudem prüft Ihr Mail-Programm die digitale Signatur eingehender Mails, insofern diese signiert sind (z.B. durch S/MIME). - Wie ist es möglich, dass Phishing-E-Mails von einem vertrauenswürdigen Absender stammen?Wenn das Konto eines Mitarbeiters gehackt wurde, könnten Hacker dieses Konto verwenden, um Phishing-E-Mails sowohl innerhalb als auch außerhalb der Organisation zu versenden.

- Selbst wenn der Absender vertrauenswürdig erscheint, bedeutet dies nicht zwangsläufig, dass die E-Mail ebenfalls vertrauenswürdig ist.. Im Zweifelsfall sollten Sie den Absender direkt über einen anderen Kommunikationskanal kontaktieren, um sicherzugehen. Mitarbeiter der Universität können auch telefonisch oder über Kommunikationstools, wie Webex, erreicht werden.

- Nutzerzertifikate können verwendet werden und auf Zertifikate eingehender Mails kann geachtet werden: Mit Nutzerzertifikaten (auch digitale Unterschrift genannt) können Sie Ihre E-Mails digital signieren.

Zudem prüft Ihr Mail-Programm die digitale Signatur eingehender Mails, insofern diese signiert sind (z.B. durch S/MIME). Zertifikate für den Mail-Verkehr sind derzeit an der MUI nicht in Verwendung.

-

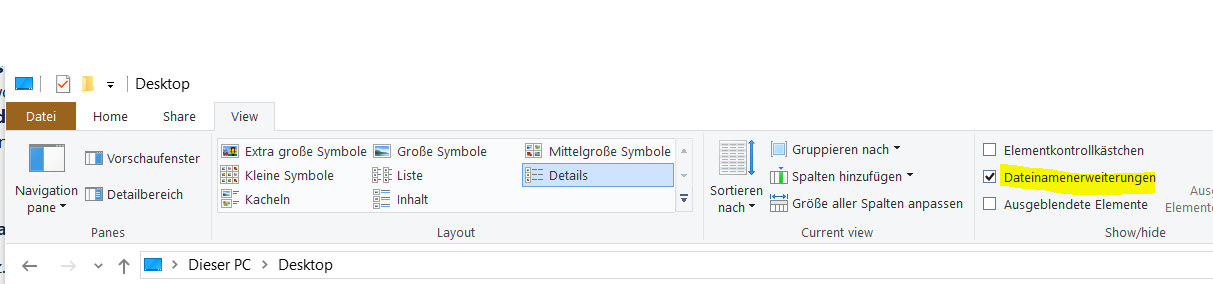

Die Dateiendung allein (z.B. Datei.pdf) ist kein zuverlässiges Erkennungsmerkmal, da sie durch Tricks verschleiert werden kann.

Um die vollständige Dateinamenerweiterung anzuzeigen, aktivieren Sie diese im Explorer unter dem Reiter "Ansicht", indem Sie das Kästchen bei "Dateinamenerweiterung" ankreuzen.

Dadurch sehen Sie den gesamten Dateinamen, z.B. Datei.pdf.exe. -

Seien Sie vorsichtig bei leeren Dateien, die in der Dateivorschau keinen Inhalt anzeigen. Dies kann ein Trick sein, um Ihre Neugier zu wecken.

-

Nutzen Sie die geschützte Ansicht in allen Office-Produkten und bei denen es möglich ist. Vermeiden Sie es, den Bearbeitungsmodus zu aktivieren und Makros auszuführen.

-

Sind Sie mit der Meldung "Programm XY möchte Zugriff auf Ihren Computer" vertraut? Falls Sie einen Anhang geöffnet haben, der um Zugriffsrechte bittet, lehnen Sie diese ab und informieren Sie den IT-Helpdesk.

-

Falls Sie eine Datei geöffnet haben und Ihr Computer sich ungewöhnlich verhält, kontaktieren Sie bitte den IT-Helpdesk.

Sind Sie sich nicht sicher?

-

Erkundigen Sie sich bei dem Absender auf einem alternativen Kommunikationsweg nach der Vertrauenswürdigkeit des Anhanges.

-

Prüfen Sie den Anhang auf Viren oder wenden Sie sich an den IT-Helpdesk, um einen Virenscan in einer sicheren Umgebung durchzuführen.

Sie sollten Ihren Computer regelmäßig auf Viren überprüfen.

1. Bewegen Sie den Mauszeiger über den Link. Nach einer kurzen Verzögerung wird Ihnen das Ziel des Links angezeigt (siehe Abbildung).

Eine andere Möglichkeit besteht im Outlook darin, die HTML-Anzeige zu deaktivieren, um E-Mails zunächst im reinen Textformat anzuzeigen. Befolgen Sie dazu die Anleitung von Microsoft.

- Hier ist ein Beispiel für einen Link in einem Text, bei dem das Ziel nicht bekannt ist.

- Eine weitere Option ist ein direkter Link, der wahrscheinlich zur Website der Universität führt: https://www.i-med.ac.at/mypoint/

- Hinter einem Link ist ein Link: https://www.i-med.ac.at/mypoint/

2. Werfen Sie einen Blick auf den Wer-Bereich, den Namen (auch Domain genannt) einer Website, z.B. https://www.i-med.ac.at/mypoint/

Seien Sie vorsichtig vor gefälschten Wer-Bereichen! Hier sind einige Beispiele:

| anderer Wer-Bereich vorgetäuscht | https://www.i-med.ac.at.webseite-des-angreifers.com/mypoint/ |

| Zeichen/Zahlen, die ähnlich aussehen | https://www.i-me6.ac.at/mypoint/ |

| Eine Verfälschung des eigentlichen Wer-Bereichs | https://www.med-i.ac.at/mypoint/ |

| Buchstabendreher oder Tippfehler | https://www.i-meed.ac.at/mypoint/ |

3. Eine E-Mail verweist mit einem Link auf eine Anmeldeseite?

Es ist ratsam, die Anmeldeseite des Anbieters manuell aufzurufen, anstatt auf den Link in der E-Mail zu klicken. Es mag zwar etwas umständlicher sein, aber Sicherheit geht vor.

Stellen Sie sich die Frage: "Ist das Anliegen des Absenders glaubwürdig?"

-

Ist es verdächtig, wenn mein Chef mich per E-Mail dazu drängt, ohne Bezug zu einem konkreten Geschäftsvorfall sofort eine Überweisung zu tätigen?

-

Ist es plausiebel, wenn der IT-Helpdesk am Telefon mit negativen Konsequenzen droht, falls ich nicht sofort vertrauliche Informationen preisgebe?

-

Würde ein Zahlungsanbieter oder Online-Shop mich nach meinem Passwort fragen?

Wie lässt sich der Erfolg von Phishing-Angrife erklären?

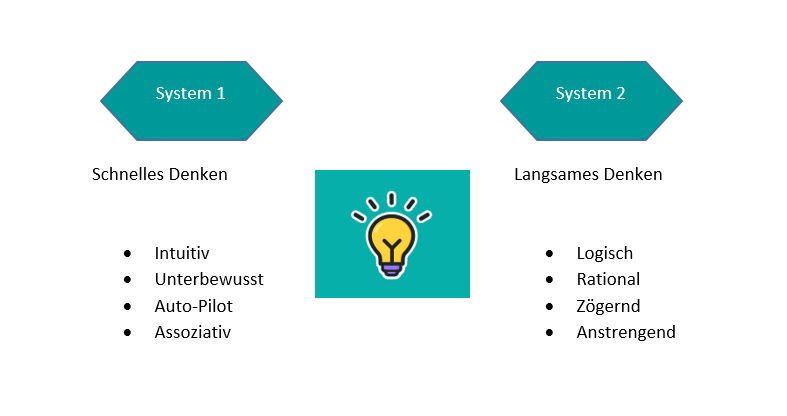

Schnelles und langsames Denken nach "Kahnemann":

Wenn System1 für die Aktivierung von System2 verantwortlich ist, können Probleme auftreten, insbesondere wenn eine Phishing-E-Mail im Posteingang landet. Das kann zu Schwierigkeiten führen, da wir normalerweise:

-

gewohnheitsmäßig automatisch E-Mails öffnen und überfliegen

-

schnell auf Links klicken, da wir davon ausgehen, dass sie uns zu relevanten Informationen führen

-

Anhänge öffnen und in dem Moment, in dem der Anhang nicht funktioniert, alle Makros erlauben

Da diese Abläufe alle in System 1 passieren und so meistens System 2 nicht aktiviert wird, kommt es dazu, dass diese Prozesse intuitiv und unterbewusst ablaufen und wir nicht unser Handeln vorher logisch überdenken. Außerdem sind uns die Designs vertraut, insbesondere die lästigen Fehlermeldungen. Unser Cursor ist bereits intuitiv dabei, diese zu schließen, bevor wir sie aufmerksam gelesen und verstanden haben.

Welche Risiken sind mit dem Öffnen von Spam-E-Mails verbunden?

Spam oder Junk Mail bezeichnet unerwünschte E-Mails, die verschiedene Formen annehmen können, wie beispielsweise Werbe- und Betrugsmails, Hoaxes (Falschmeldungen) und Phishing-E-Mails.

-

Im Quellcode einer E-Mail können schädliche Codes versteckt sein, die aktiviert werden, sobald die E-Mail geöffnet wird.

-

Seien Sie vorsichtig beim Öffnen von Anhängen, da diese möglicherweise schädliche Software enthalten können.

-

Häufig führen Links aus Spam-Mails zu gefälschten Webseiten, die dazu führen können, dass Ihr Gerät mit Schadsoftware infiziert wird, allein durch das Öffnen der Seite.

-

Beim Phishing versuchen Angreifer, persönliche Daten wie Anmeldedaten, Adressen, E-Mail-Adressen oder Kreditkarteninformationen abzufangen.